在网络上寻找未知来源的网站程序源码或主题是一个常见的做法,但这也可能带来潜在的安全风险。有些源码或主题可能被植入后门,使得攻击者可以轻松获取服务器的执行操作权限。这种后门可能导致执行系统命令、窃取用户数据、删除网页内容、修改主页等恶意行为,其潜在危害不可忽视。

为了确保服务器安全,我们在使用这些源码或主题之前,有必要亲自进行检测,查看是否含有潜在的后门。在这里,我分享两种常用的检测工具,分别是”D盾_Web查杀”和”WebShellkiller”。

这两款工具可以帮助你检测网站是否存在潜在的安全风险,包括后门等恶意代码。在使用这些工具时,请务必谨慎,并确保你了解它们的使用方法,以免对你的服务器造成不必要的影响。

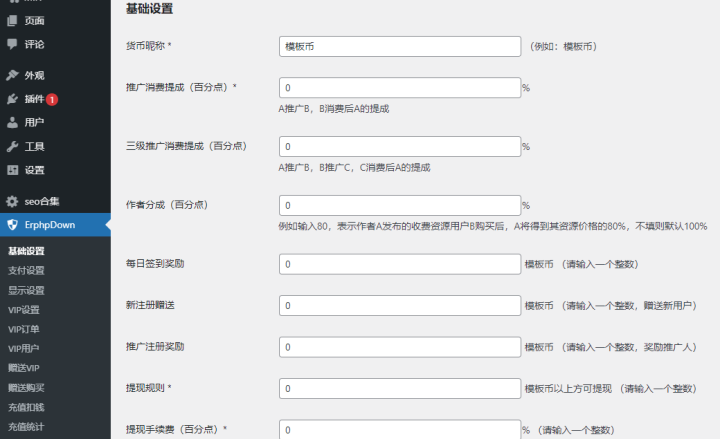

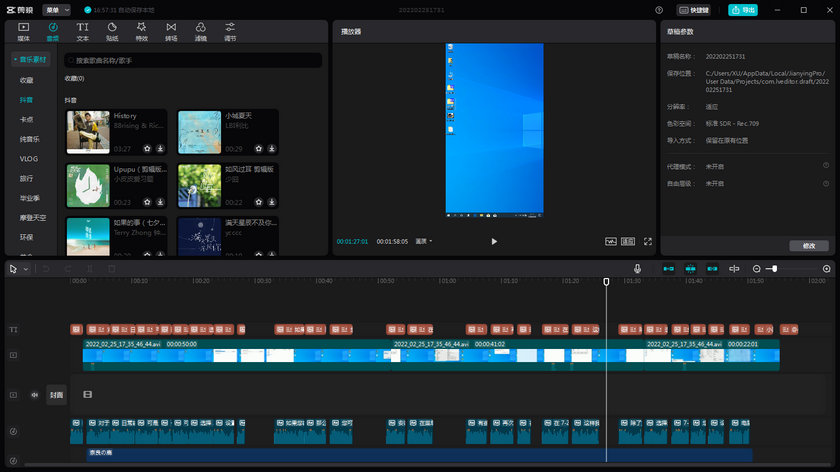

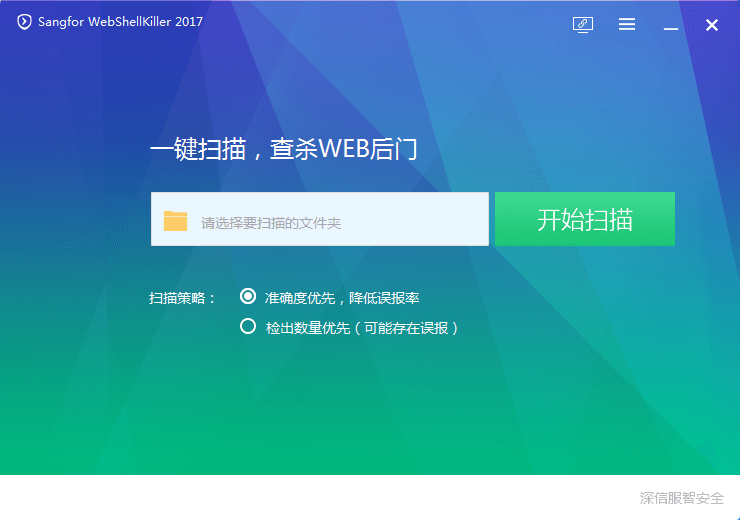

WebShellkiller

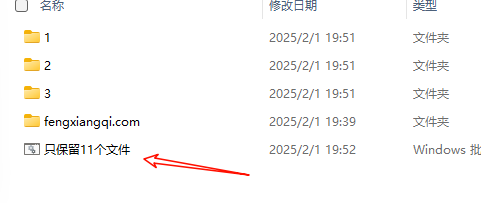

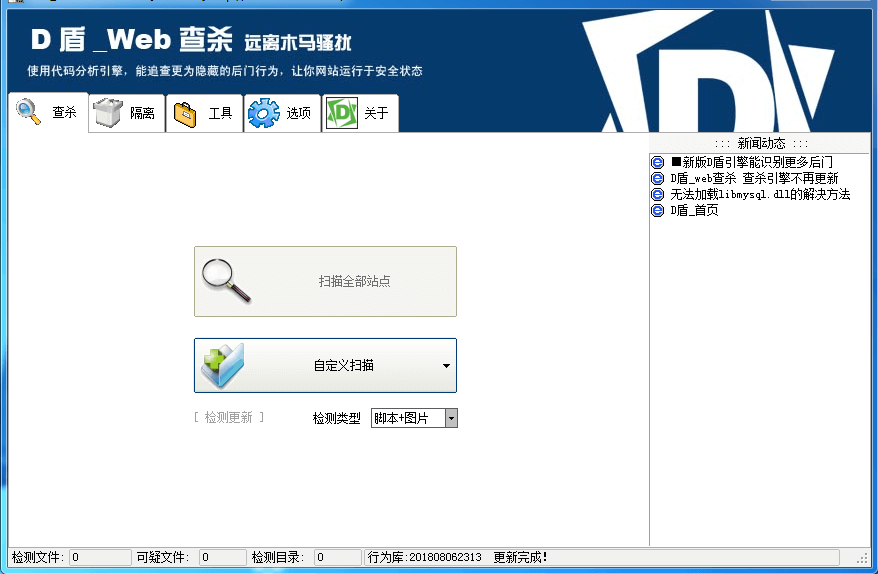

D盾_Web查杀

该软件采用自行研发的代码分析引擎,具备不分扩展名的能力,可以更深入地分析隐藏的WebShell后门行为。该引擎专注于对一句话后门、变量函数后门以及特殊函数(如${}执行、preg_replace执行、call_user_func、file_put_contents、fputs等)的参数进行有针对性的识别。

通过对这些特殊函数的参数进行深入分析,该引擎能够识别更为隐蔽的后门,而且它会将可疑的参数信息直观地展现在用户面前。这使用户能够更快速地了解后门的情况,有助于及早发现并应对潜在的安全威胁。

除此之外,该软件还具备隔离功能,并且支持还原操作。这意味着一旦检测到可疑后门,用户可以对其进行隔离,同时软件能够提供还原功能,使用户在必要时能够回退到先前的安全状态。这种综合的功能设计为用户提供了更全面、更实用的WebShell后门检测与应对工具。